Écrit par Chris

10 mai 2019

free | gratuit | internet | logicielle | photo | site | technologie

[wd_asp id=5]

À consulter en cas de problème d'affichage ou de mauvais fonctionnement du site.

Si vous rencontrez un problème sur le site ( problème d’affichage, boutons des réseaux sociaux qui ne s’affiches pas, la zone des commentaires ne s’affiche pas ou d’autres problèmes) c’est peut-être à cause d’une extension de votre navigateur. Certaines extensions peuvent provoquer ce genre de problème, en particulier les bloqueurs de pub.

![]()

Si vous rencontrez les problèmes cités ci-dessus ou d’autres problèmes, veuillez mettre le site en liste blanche dans les bloqueurs de pub que vous utilisez et vérifié que vous n’utilisez pas d’autres applications susceptibles bloquer certaines bloquer certaines fonctionnalités du site.

Des millions de photos sont mises en ligne, certaines vraies, d’autres fausses.

Bienvenue dans cet article dans lequel je vais vous présenter quatre outils permettant de faciliter la détection d’images retouchées. Nous vivons dans une époque où la quantité d’images faussées et retouchées ne fait qu’augmenter. Le problème c’est que les techniques permettant de créer de fausses images sont de plus en plus perfectionnées et accessibles même aux personnes n’ayant pas une grande maîtrise dans l’art de la manipulation d’images.

Il est donc primordial de savoir identifier une véritable image d’une image fausse. Pour cela, il existe plusieurs techniques et quelques outils gratuits utiles pour faciliter le travail. Je vais donc vous présenter ces techniques que vous connaissez peut-être déjà et ces outils pour vous permettre d’identifier les images qui tentent de vous manipuler.

Les premiers réflexes à avoir

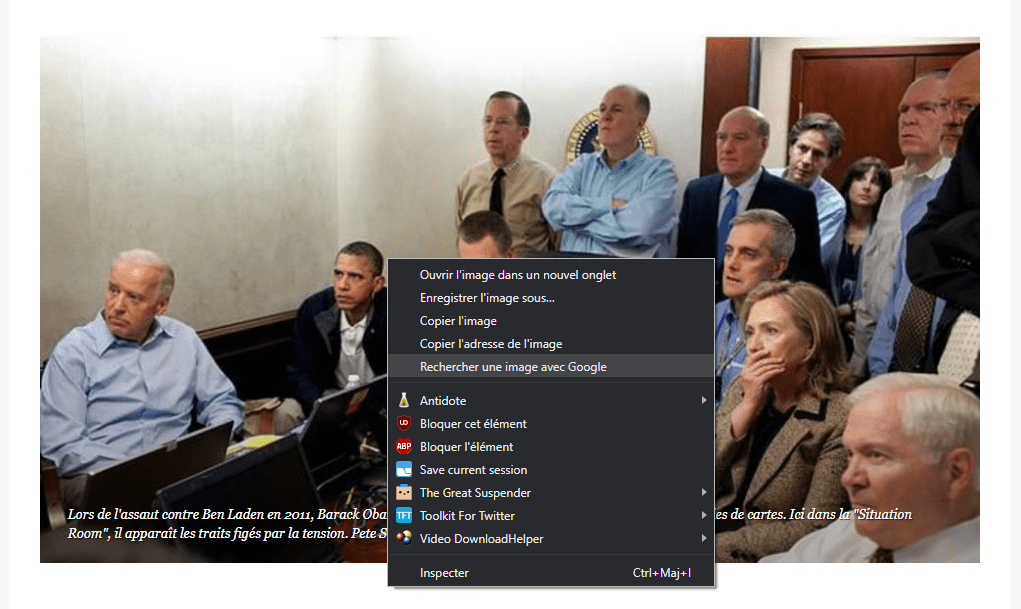

Pour commencer lorsque vous êtes confronté à une image et que vous avez un doute sur son origine il faut tout de suite essayer de remonter à la source. Pour ça, il y a une façon très simple de procéder. Sur Google Chrome il suffit de faire un clic droit sur l’image et d’utiliser l’option rechercher avec Google.

Cette option ouvrira une seconde page sur laquelle vous pourrez retrouver la même image publiée sur les sites référencés par Google. Il vous suffit donc de comparer les images pour voir s’il n’en existe pas plusieurs versions et vérifier les dates de publication pour savoir où cette image a été publiée en premier.

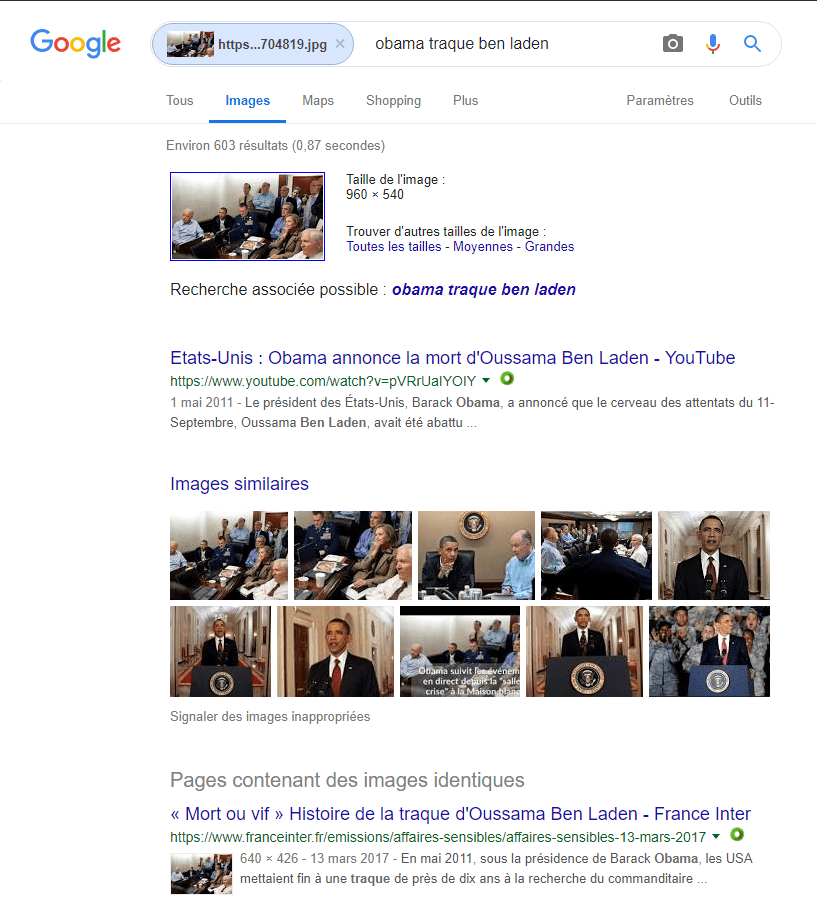

Certains sites sont protégés contre le clic droit ce qui vous empêche d’utiliser cette technique, mais rassurez-vous, il existe un moyen de contourner ce problème. Sur Google Chrome il suffit d’appuyer sur la touche F12 de votre clavier pour ouvrir la fenêtre “DevTools”.

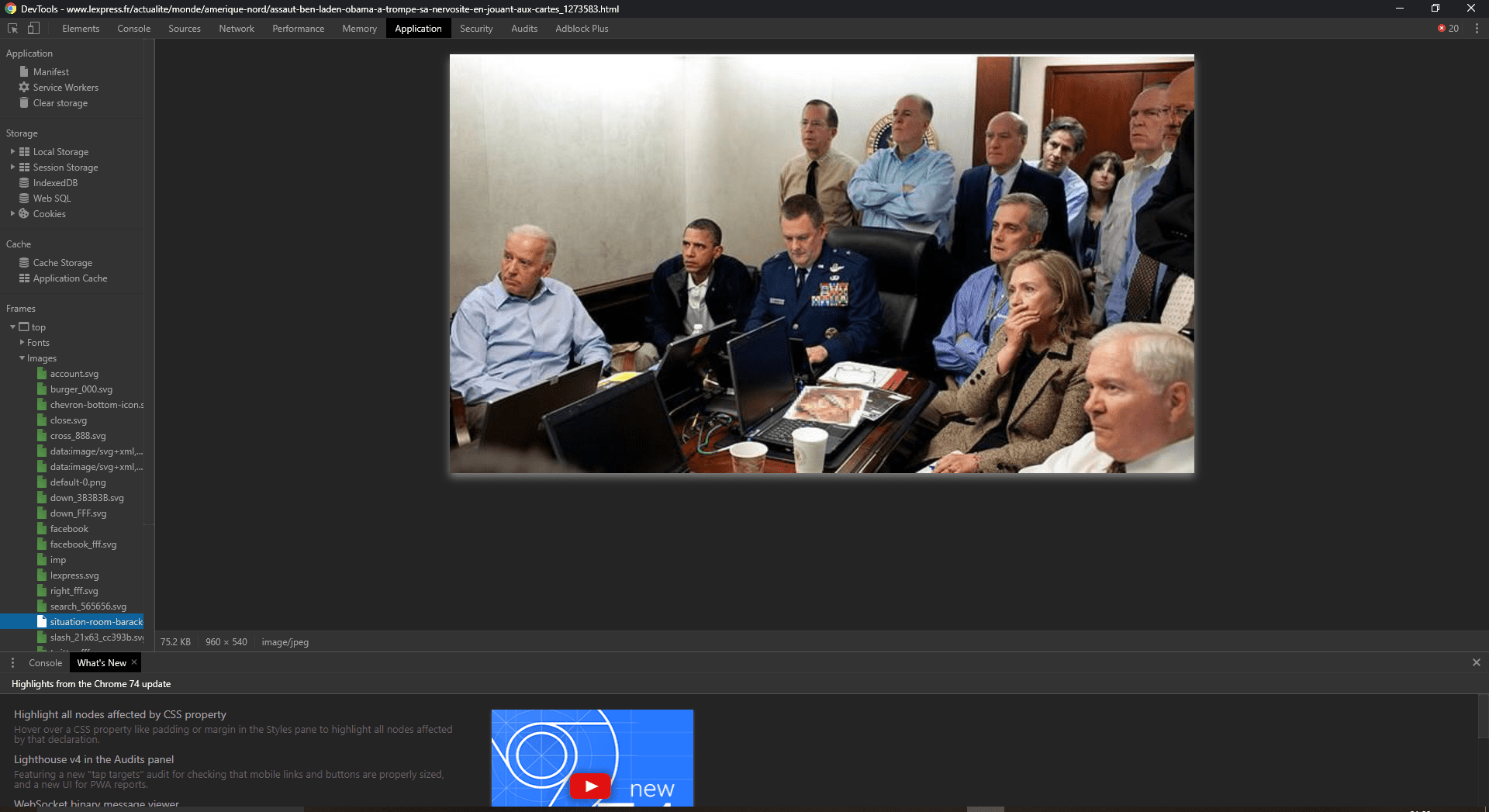

Dans cette fenêtre, dirigez-vous vers l’onglet application puis dans la partie de gauche dans la section “Frames” naviguer dans l’arborescence jusqu’à la section images qui vous donnera accès à toutes les images présentes sur la page du site. Visionner les images en cliquant dessus jusqu’à ce que vous tombiez sur celle que vous souhaitez, puis faites un clic droit pour ouvrir l’image dans un autre onglet ou pour sauvegarder votre image.

Par mesure de sécurité, vous pouvez la télécharger pour sauvegarder l’image sur votre disque dur et faire une recherche sur Google Images avec cette image que vous venez de télécharger.

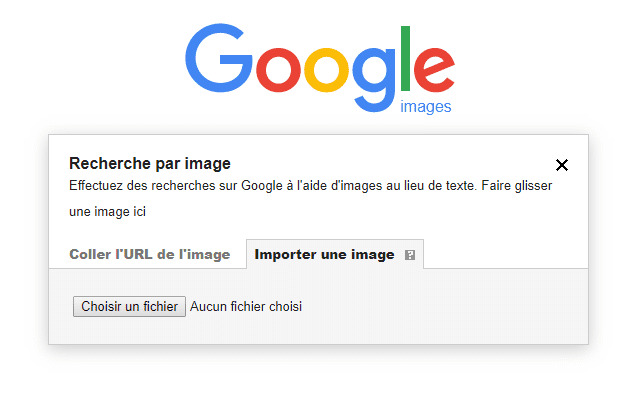

Pour se faire aller sur Google Images et cliquer sur la petite icône appareil photo pour faire une recherche à partir d’une image. Sélectionnez ensuite votre image à partir de son URL ou sélectionnez une image téléchargée sur votre disque dur pour faire une recherche de cette image sur Google.

Avoir ce réflexe pour toutes les images sur lesquelles vous avez un doute devrait permettre d’éliminer une grande quantité images ayant été retouchée ou manipulée. Si après cette simple recherche vous ne trouvez rien permettant d’affirmer que la photo est fausse, mais que vous avez toujours un doute, voici quelques sites et astuces pour approfondir un peu plus cette recherche.

Tineye

TinEye est le premier moteur de recherche d’images sur le Web à utiliser la technologie d’identification d’images plutôt que les mots clés, les métadonnées ou les filigranes. Lorsque vous soumettez une image à rechercher, TinEye crée une signature numérique ou une « empreinte digitale » unique et compacte, puis compare cette empreinte à toutes les autres images de l’index pour récupérer des correspondances.

TinEye ne trouve généralement pas d’images similaires; il trouve les correspondances exactes, y compris celles qui ont été recadrées, modifiées ou redimensionnées.

TinEye ajoute chaque semaine des dizaines de millions de nouvelles images à sa base de données.

Suivez les mises à jour d’images ici: https://tineye.com/releases

Pour les dernières mises à jour, vous pouvez également:

– Lire le blog de TinEye:http://blog.tineye.com/

– Devenez fan sur Facebook: https://www.facebook.com/tineye

– Les suivre sur Twitter: https://twitter.com/tineye

Metapicz

Les photos prises avec un appareil photo ou un smartphone contiennent des « métadonnées ». Appelées aussi données EXIF (pour « Exchangeable image file format »), elles donnent des indications sur le type d’appareil utilisé, l’heure et, parfois, la localisation grâce aux données GPS enregistrées au moment de la prise de vue. Pour lire ces métadonnées, de nombreux outils existent, dont Metapicz.

Youtube DataViewer

Développé par Amnesty International, ce site vous dit à quelle date une vidéo a été postée sur YouTube. C’est déjà un précieux indice, même si une vidéo peut avoir été « volée » quelque part pour être ensuite repostée. Mais surtout, ce « DataViewer » découpe automatiquement quelques captures d’écran. Il suffit ensuite de cliquer sur « reverse image search » pour activer la recherche dans Google Image.

Forensically

Forensically est un ensemble d’outils gratuits pour la criminalistique des images numériques. Cela inclut la détection de clones, l’analyse du niveau d’erreur, l’extraction de métadonnées et plus encore. Il est fabriqué par Jonas Wagner. Vous pouvez en lire un peu plus dans ce blog.

Les outils

LOUPE

La loupe vous permet de voir les petits détails cachés dans une image. Pour cela, il grossit la taille des pixels et le contraste dans la fenêtre.

DÉTECTION DE CLONES

Le détecteur de clones met en évidence des régions similaires dans une image. Celles-ci peuvent être un bon indicateur qu’une image a été manipulée à l’aide de l’outil de duplication. Notez que cet outil est une première tentative et n’est pas encore très raffiné.

Les régions similaires sont marquées en bleu et reliées par une ligne rouge. Si beaucoup de régions se chevauchent, le résultat peut paraître blanc.

ANALYSE DU NIVEAU D’ERREUR

Cet outil compare l’image d’origine à une version recompressée. Cela peut faire ressortir les régions manipulées de différentes manières. Par exemple, elles peuvent être plus sombres ou plus claires que des régions similaires qui n’ont pas été manipulées.

Il y a un bon tutoriel sur ELA sur fotoforensics.com.

Les résultats de cet outil peuvent être trompeurs. Regardez la vidéo et lisez le tutoriel pour plus de détails.

ANALYSE DU BRUIT

Cet outil est fondamentalement un algorithme de réduction de bruit inversé. Plutôt que de supprimer le bruit, cela supprime le reste de l’image. Il utilise un filtre médian séparable super simple pour isoler le bruit. Cela peut être utile pour identifier des manipulations sur l’image telles que l’aérographe, les déformations, le gauchissement et le clonage corrigé en perspective.

Cela fonctionne mieux sur des images de haute qualité. Les petites images ont tendance à contenir trop peu d’informations pour que cela fonctionne. Vous pouvez en savoir plus sur l’analyse du bruit dans l’article intitulé Noise Analysis for Image Forensics.

BALAYAGE DE NIVEAU

Cet outil vous permet de parcourir rapidement l’histogramme d’une image. Il amplifie le contraste de certains niveaux de luminosité. L’utilisation de cet outil consiste à rendre plus visibles les contours introduits lors du copier-coller de contenu.

Pour utiliser cet outil, déplacez simplement votre souris sur l’image et faites défiler avec la molette de votre souris. Rechercher des discontinuités intéressantes dans l’image.

Une position de 0,5 et une largeur de 32 signifierait que 127-32 / 2 serait égal à 0 dans la sortie. 127 + 32/2 serait égal à 256.

GRADIENT DE LUMINANCE

L’outil de gradient de luminance analyse les changements de luminosité le long des axes x et y de l’image. Son utilisation évidente consiste à examiner comment différentes parties de l’image sont illuminées afin de détecter les anomalies. Les parties de l’image qui forment un angle similaire (par rapport à la source de lumière) et sous un éclairage similaire doivent présenter une couleur similaire;

Une autre utilisation est de vérifier les bords. Les bords similaires doivent avoir des gradients similaires. Si les dégradés d’un bord sont beaucoup plus nets que les autres, cela signifie que l’image a peut-être été copiée-collée. Il révèle également très bien les artefacts de bruit et de compression.

Vous pouvait en savoir plus en consultant la page d’aide ici.

Fotoforensics

FotoForensics applique une technique appelée ELA (Error Level Analysis) pour aider à visualiser différentes parties des images ayant subi une compression différente. Son principe est très simple: en principe, ELA montre la différence absolue entre l’image analysée et sa version recompressée au format JPEG.

Pour être précis, FotoForensics (ou ELA en général) ne détecte pas les fausses photos. Il appartient à l’analyste de comprendre que la photo a été modifiée ou non. Il lui faut une certaine expérience pour comprendre ces résultats et ne pas tirer de mauvaises conclusions.

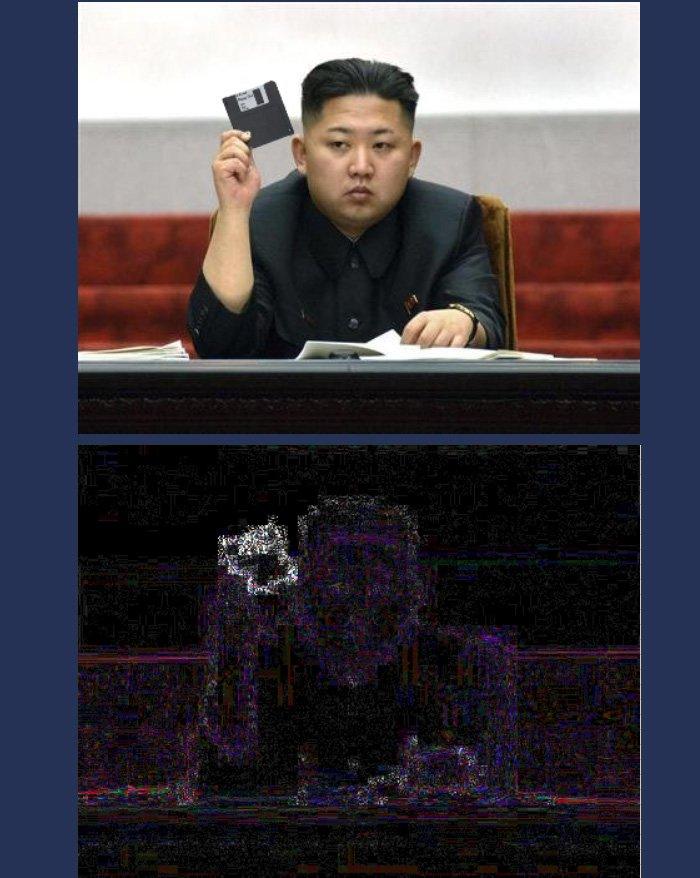

La meilleure façon de comprendre l’outil ELA est d’effectuer une séance d’essais avec quelques défis mis en place pour les utilisateurs novices. Vous trouverez ci-dessous une analyse ELA de l’un de ces didacticiels : la brillance ELA de la fausse disquette dans la main de Kim Jong Un indique que ce n’est pas l’élément qu’il tenait réellement :

En plus d’ELA, FotoForensics explore également les métadonnées de l’image, ce qui peut fournir des informations supplémentaires cruciales sur le fichier que vous recherchez, par exemple s’il a été modifié dans Adobe Photoshop ou provient directement d’un appareil photo.

Dans la mesure du possible, essayez d’obtenir l’image originale à des fins d’analyse, car plus elle sera diffusée sur Internet, plus elle sera compressée. Une photo virale peut rapidement subir des dizaines ou des centaines de modifications « indique le site » chaque modification modifie l’image et rend l’évaluation du contenu plus difficile.

Ghiro

Cet outil un peu plus compliqué et nécessite de faire une installation sur votre ordinateur. Je vais vous montrer la façon la plus simple d’utiliser cet outil sur votre ordinateur, car il a l’avantage de pouvoir traiter énormément d’images en même temps.

Toutes les fonctionnalités de Ghiro peuvent être contrôlées via une interface Web. Vous pouvez télécharger des images, un tas d’images, parcourir des rapports, obtenir un aperçu rapide ou complet de l’analyse des images. Vous pouvez regrouper des images dans des observations, rechercher tout type de données d’analyse, rechercher une photo à proximité d’un emplacement GPS, administrer des utilisateurs, afficher toutes les images du système.

EXTRACTION DE MÉTADONNÉES

Les métadonnées sont divisées en plusieurs catégories en fonction de la norme à laquelle elles appartiennent. Les métadonnées d’image sont extraites et classées. Par exemple: EXIF, IPTC, XMP.

LOCALISATION GPS

Des balises géographiques, des données GPS fournissant la longitude et la latitude du lieu où la photo a été prise, sont parfois incluses dans les métadonnées de l’image, elles sont lues et la position est affichée sur une carte.

INFORMATIONS MIME

Le type MIME de l’image est détecté pour connaître le type d’image avec lequel vous traitez, à la fois en contact (exemple: image / jpeg) et en forme étendue.

ANALYSE DU NIVEAU D’ERREUR

L’analyse du niveau d’erreur (ELA) identifie les zones d’une image présentant différents niveaux de compression. L’ensemble de l’image doit se situer approximativement au même niveau. Si une différence est détectée, il est probable qu’elle indique une modification numérique.

EXTRACTION DE VIGNETTES

Les vignettes et les données qui leur sont associées sont extraites des métadonnées de l’image et stockées pour consultation.

COHÉRENCE DES VIGNETTES

Parfois, lorsqu’une photo est modifiée, l’image d’origine est modifiée, mais pas la vignette. La différence entre les vignettes et les images est détectée.

MOTEUR DE SIGNATURE

Plus de 120 signatures fournissent des preuves sur les données les plus critiques pour mettre en évidence les points focaux et les expositions communes.

CORRESPONDANCE DE HACHAGE

Supposons que vous recherchiez une image et que vous ne disposiez que du hachage. Vous pouvez fournir une liste de hachages et toutes les images correspondantes sont rapportées.

Installation

Le moyen le plus simple d’installer et d’utiliser Ghiro est de passer par une machine virtuelle. Je vous conseille pour cela d’installer sur votre ordinateur le logiciel de virtualisation VirtualBox. Après l’avoir installé, vous pouvez télécharger le fichier OVA sur le site officiel en cliquant sur le bouton ci-dessous.

Le fichier ZIP que vous venez de télécharger contient un fichier OVA que vous devez importer dans votre logiciel de virtualisation (comme VirtualBox ou VMWare) et configurer la mise en réseau comme expliqué dans le fichier README.txt.

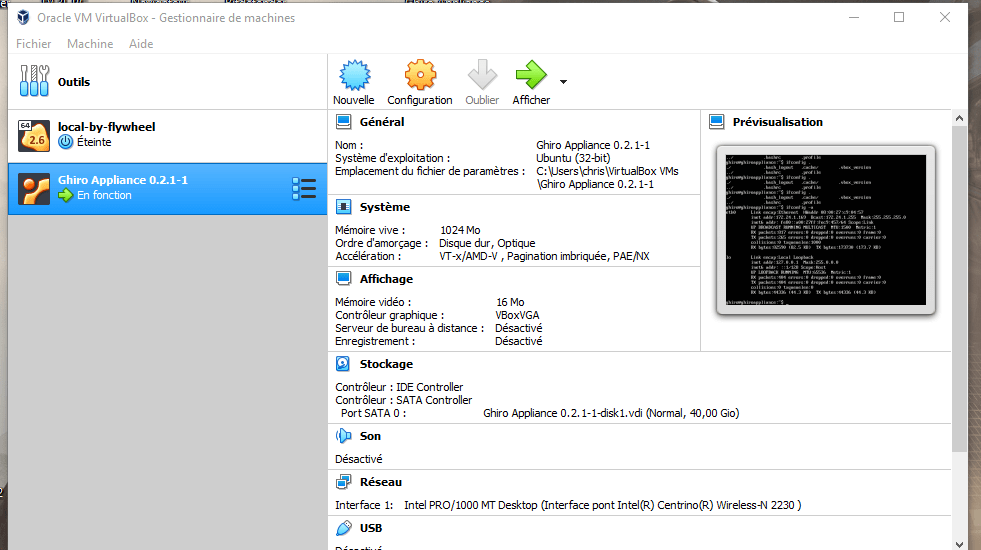

Une fois que vous avez téléchargé le fichier et décompressé le fichier OVA et fait un double clic dessus pour ouvrir la machine virtuelle dans VirtualBox. (Si vous avez une erreur à l’ouverture, exécutez VirtualBox en tant qu’administrateur). Après avoir importé l’OVA, votre Virtual Box Manager devrait ressembler à ceci :

Démarrer votre machines virtuel

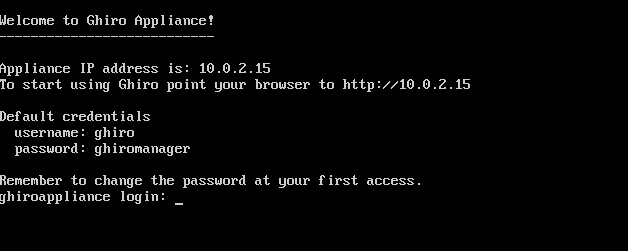

Vous devriez obtenir cet écran ci-dessous. Connectez-vous comme expliqué avec :

Identifiant : ghiro

Mot de passe : ghiromanager si vous rencontrez un problème à la connexion c’est probablement parce que le clavier dans la machine virtuelle est en QWERTY. Vérifier sur Internet la disposition des touches sur un clavier QWERTY pour saisir le bon identifiant et le bon mot de passe ( a = q | m = , | – = vermaj + ).

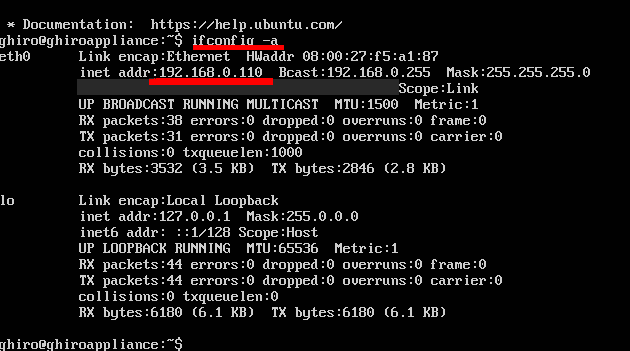

Vous devez maintenant rechercher votre typage IP de l’appareil VirtualBox : ifconfig -a

Allez sur votre navigateur internet, tapez l'adresse IP de votre VirtualBox

(votre adresse IP peut être différente en fonction de vos paramètres réseau) Connectez-vous à votre navigateur avec les mêmes informations d’identification.

- Identifiant : ghiro

- Mot de passe : ghiromanager

Si vous souhaitez en savoir plus sur l’utilisation de ce logiciel, je vous invite à visionner la vidéo ci-dessous (en anglais). Cette vidéo passe en revue les principales fonctionnalités du logiciel.

Looks de Series et Films

Conclusion

Voilà qui conclut cet article. J’espère qu’il vous sera utile et que vous aurez appris deux trois choses sur les différentes façons permettant d’identifier une vraie photo d’une fausse. Il existe très certainement d’autres outils disponibles sur internet gratuit ou payant, n’hésitez pas à les partager dans l’espace commentaire juste en dessous. Il est fort probable que la quantité de fausses images ne fasse qu’augmenter dans les prochaines années, il est donc primordial de savoir différencier le vrai du faux sur internet.

Pour ne rater aucun article, abonnez-vous au site en utilisant l’espace d’abonnement ci-dessous. Quant à moi, je vous dis à bientôt pour de nouveaux articles sur ChrisTec.

Les 8 derniers articles publiés sur le site

Les 3 derniers articles liés

Minisforum dévoile l’AI X1 Pro : Le premier Mini PC IA au monde équipé de Copilot

Minisforum frappe un grand coup avec l’AI X1 Pro, le premier Mini PC IA au monde équipé de Copilot. Ce bijou technologique redéfinit les standards en matière d’efficacité énergétique et de performance.

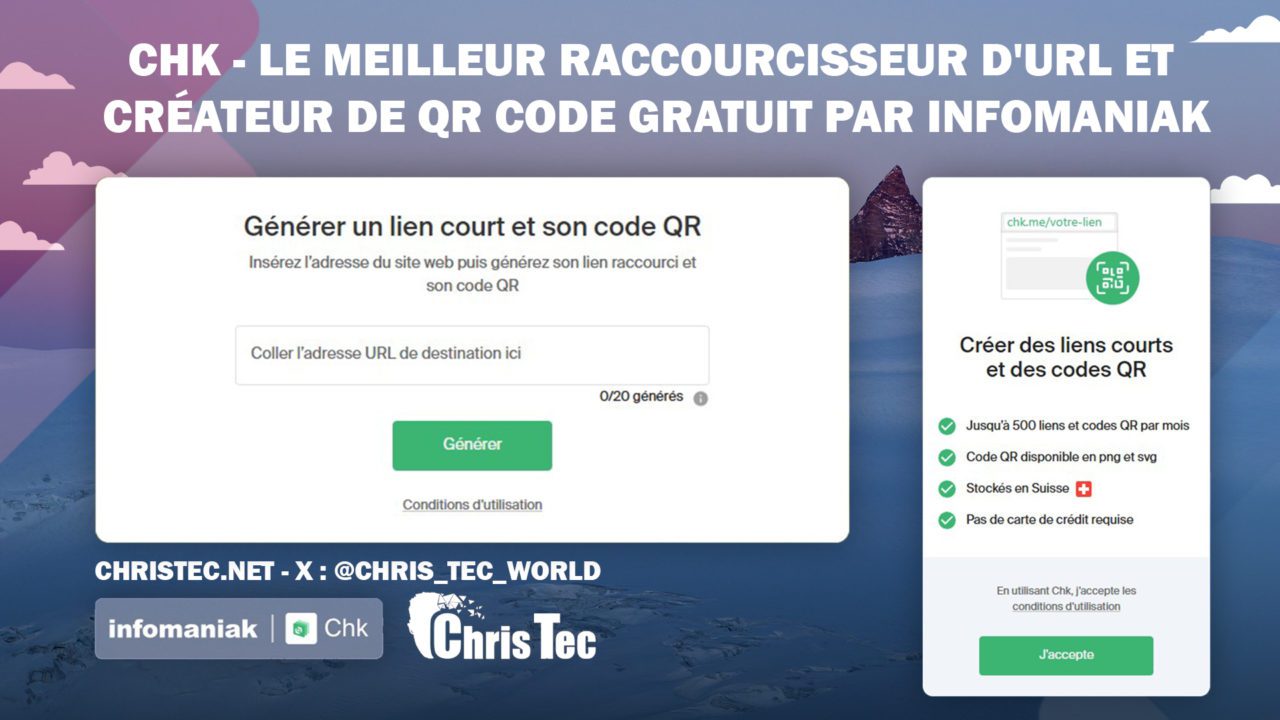

Chk – Le meilleur raccourcisseur d’URL et créateur de QR code gratuit par Infomaniak

Chk d’Infomaniak se distingue par sa simplicité, sa facilité d’utilisation et ses fonctionnalités avancées. Il propose une combinaison unique d’un raccourcisseur d’URL et d’un générateur de code QR, le tout sur une plateforme centralisée.

Guide Ultime pour le Festival du 11 Novembre 2024 sur Geekbuying : Offres et Astuces

Le festival du 11 novembre est devenu une célébration incontournable pour les amateurs de bonnes affaires et les fans de shopping en ligne. Avec des promotions exclusives et des remises spectaculaires, cet événement annuel est l’occasion idéale pour se procurer des produits high-tech, de l’équipement pour la maison, et bien plus encore, à des prix imbattables.

RSS - Articles

RSS - Articles

Merci pour cet article très intéressant