À consulter en cas de problème d'affichage ou de mauvais fonctionnement du site.

Si vous rencontrez un problème sur le site ( problème d’affichage, boutons des réseaux sociaux qui ne s’affiches pas, la zone des commentaires ne s’affiche pas ou d’autres problèmes) c’est peut-être à cause d’une extension de votre navigateur. Certaines extensions peuvent provoquer ce genre de problème, en particulier les bloqueurs de pub.

![]()

Si vous rencontrez les problèmes cités ci-dessus ou d’autres problèmes, veuillez mettre le site en liste blanche dans les bloqueurs de pub que vous utilisez et vérifié que vous n’utilisez pas d’autres applications susceptibles de bloquer certaines fonctionnalités du site.

La cybersécurité est la pratique consistant à protéger les ordinateurs, les réseaux, les applications logicielles, les systèmes critiques et les données

Dans notre monde de plus en plus connecté, la cybersécurité joue un rôle crucial pour protéger nos informations personnelles et assurer la sécurité de nos activités en ligne. Les progrès technologiques ont ouvert de nouvelles opportunités, mais ils ont également donné lieu à de nouvelles menaces et vulnérabilités. Il est donc essentiel de comprendre les enjeux de la cybersécurité et d’adopter des mesures appropriées pour se protéger.

Cet article examine l’importance de la cybersécurité, les différentes formes de cyberattaques, les mesures de sécurité essentielles, la protection des données personnelles, la sécurité des réseaux sans fil, les menaces émergentes et les bonnes pratiques pour renforcer la cybersécurité.

Introduction

Dans notre société de plus en plus interconnectée, la cybersécurité est devenue une préoccupation majeure. Les cyberattaques se multiplient, mettant en péril nos données personnelles, nos finances et même notre sécurité physique. Il est donc impératif de comprendre les risques liés à un monde connecté et d’adopter des mesures pour se protéger contre les menaces en ligne.

Importance de la cybersécurité dans un monde connecté

La cybersécurité revêt une importance cruciale dans un monde connecté. Les progrès technologiques ont permis une interconnexion sans précédent, facilitant ainsi l’accès à l’information et la communication à l’échelle mondiale.

Cependant, cette connectivité accrue expose également nos systèmes et nos données à des cyberattaques. La sécurité en ligne est donc essentielle pour protéger notre vie privée, nos informations financières, nos données sensibles et même notre infrastructure critique.

Les cyberattaques et leurs conséquences

Les différents types de cyberattaques

Les cyberattaques prennent différentes formes, chacune visant à exploiter les vulnérabilités des systèmes informatiques et des réseaux. Parmi les attaques les plus courantes, on retrouve les attaques par hameçonnage (phishing), les logiciels malveillants, les attaques par déni de service (DDoS) et les ransomwares. Chacune de ces attaques peut causer des dommages considérables aux individus et aux entreprises.

Les conséquences des cyberattaques

Les conséquences des cyberattaques peuvent être désastreuses. Les individus peuvent perdre des informations personnelles sensibles, subir des vols d’identité ou être victimes de fraudes financières.

Les entreprises peuvent subir des pertes financières importantes, une atteinte à leur réputation et des interruptions de leurs activités. De plus, les infrastructures critiques, telles que les systèmes électriques ou les réseaux de transport, peuvent être compromises, entraînant des conséquences graves pour la société dans son ensemble.

Les mesures de sécurité essentielles

Pour se protéger contre les cyberattaques, il est essentiel d’adopter des mesures de sécurité appropriées. Voici quelques mesures de base à mettre en œuvre :

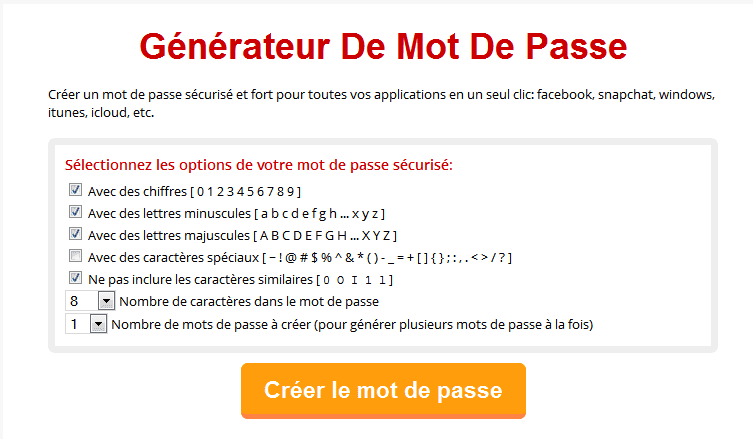

Utilisation de mots de passe forts

Utilisez des mots de passe forts et uniques pour chaque compte. Évitez d’utiliser des mots de passe faciles à deviner, tels que des dates de naissance ou des noms communs. Selon Kaspersky[1], un mot de passe fort doit être long et contenir des lettres, des symboles de ponctuation, des symboles et des chiffres.

Il est recommandé d’utiliser une combinaison variée de caractères pour rendre le mot de passe plus sécurisé. En effet, plus le mot de passe est complexe, plus il est difficile à deviner ou à cracker.

Une approche couramment recommandée pour créer des mots de passe forts est d’utiliser des phrases de passe plutôt que des mots génériques. Selon Terranova Security[2], les phrases de passe composées de 4 à 5 mots sont optimales pour sécuriser les comptes.

Mise à jour régulière des logiciels

Assurez-vous de mettre à jour régulièrement vos logiciels et vos systèmes d’exploitation. Les mises à jour contiennent souvent des correctifs de sécurité importants qui corrigent les vulnérabilités connues. En gardant vos logiciels à jour, vous réduisez les risques d’exploitation par des cybercriminels.

Utilisation d'une solution antivirus

Installez un logiciel antivirus fiable sur tous vos appareils. Un bon logiciel antivirus vous protège contre les logiciels malveillants et les virus en identifiant et en supprimant les menaces potentielles. Veillez à le maintenir à jour pour bénéficier d’une protection optimale.

En utilisant une solution antivirus, nous pouvons bénéficier de fonctionnalités telles que la détection en temps réel des menaces, les mises à jour régulières des bases de données de signatures de virus et la protection contre les sites web malveillants. Ces fonctionnalités nous aident à prévenir les attaques et à protéger notre vie privée en ligne.

Les meilleurs logiciels anti-malware et anti-adware gratuits à utiliser sont : Malwarebytes et AdwCleaner. Si dessous je vous mets une petite sélection des meilleures suites antivirus :

Sensibilisation à la sécurité en ligne

Soyez conscient des risques en ligne et adoptez des pratiques sûres. Évitez de cliquer sur des liens suspects ou de télécharger des fichiers provenant de sources non fiables. Méfiez-vous des courriels douteux et ne partagez pas d’informations sensibles avec des personnes ou des sites dont vous ne connaissez pas la fiabilité.

La protection des données personnelles

La protection des données personnelles est un aspect crucial de la cybersécurité. Voici quelques mesures à prendre pour protéger vos données :

La confidentialité des données

Veillez à ce que vos données personnelles ne soient accessibles qu’à un nombre limité de personnes autorisées. Limitez la collecte d’informations personnelles et choisissez des services en ligne qui respectent votre vie privée. Selon McAfee[1], il est essentiel de connaître nos droits et de prendre des mesures pour protéger notre confidentialité.

Du point de vue des entreprises, la confidentialité des données implique de comprendre et de contrôler la collecte, l’accès, le stockage, la durée de conservation et l’élimination des données personnelles. Les entreprises doivent mettre en place des politiques de confidentialité robustes et respecter les réglementations en vigueur pour garantir la sécurité des données de leurs clients.

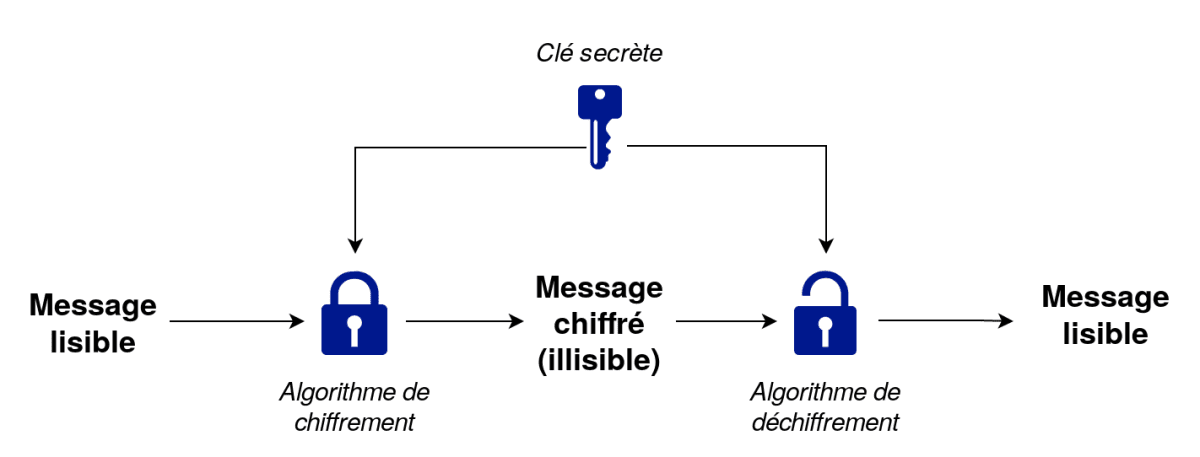

Le chiffrement des données

Utilisez des outils de chiffrement pour protéger vos données sensibles. Le chiffrement rend les informations illisibles pour les personnes non autorisées, garantissant ainsi la confidentialité de vos données. Le chiffrement des données est essentiel pour protéger les informations sensibles contre les accès non autorisés.

En utilisant des méthodes de chiffrement robustes telles que, DES, Triple DES, RSA et AES, nous renforçons la sécurité de nos données et préservons la confidentialité des informations précieuses.

La sauvegarde régulière des données

Effectuez des sauvegardes régulières de vos données importantes. En cas de perte de données due à une cyberattaque ou à une défaillance matérielle, vous pourrez ainsi récupérer vos informations précieuses.

La sécurité des réseaux sans fil

Les réseaux sans fil sont devenus omniprésents, mais ils présentent également des risques pour la sécurité. Voici quelques mesures pour renforcer la sécurité de votre réseau sans fil :

Utilisation d'un réseau Wi-Fi sécurisé

Utilisez un réseau Wi-Fi sécurisé avec un mot de passe fort. Évitez de vous connecter à des réseaux Wi-Fi publics non sécurisés, car ils peuvent être facilement compromis par des cybercriminels. De plus, le chiffrement des échanges est une méthode essentielle pour empêcher l’interception des données lors de leur transmission entre nos appareils et le routeur sans fil.

Un VPN crée un tunnel crypté entre notre appareil et le point d’accès Wi-Fi, ce qui empêche les tiers indésirables d’intercepter nos données. Le VPN protège notre confidentialité en masquant notre adresse IP et en chiffrant toutes les données qui circulent entre notre appareil et le serveur VPN. Je vous recommande d’utiliser NordVPN ou Surfshark.

Le filtrage des adresses MAC

Activez le filtrage des adresses MAC sur votre routeur Wi-Fi. Cette fonctionnalité permet de limiter les appareils qui peuvent se connecter à votre réseau en autorisant uniquement les adresses MAC préalablement autorisées. Une adresse MAC (Media Access Control) est une adresse physique unique attribuée à chaque carte réseau, commutateur, routeur, caméra IP, etc.

Le filtrage par adresse MAC consiste à définir une liste blanche ou une liste noire d’adresses MAC autorisées ou bloquées sur un réseau informatique. Cette méthode permet de contrôler l’accès au réseau en autorisant uniquement les équipements dont l’adresse MAC est présente dans la liste blanche et en bloquant ceux dont l’adresse MAC est dans la liste noire.

Le masquage du SSID

Masquez le SSID (nom du réseau) de votre routeur sans fil. Cela rendra votre réseau moins visible pour les attaquants potentiels, car ils devront connaître le nom exact du réseau pour tenter de s’y connecter. Le masquage du SSID présente certains avantages en matière de sécurité des réseaux sans fil.

Tout d’abord, il ajoute une couche supplémentaire de protection en rendant le réseau moins visible pour les attaquants potentiels. Cela peut décourager les tentatives d’intrusion et de piratage. De plus, cela peut aider à prévenir les attaques par hameçonnage (phishing) en limitant la visibilité du réseau pour les utilisateurs non autorisés.

Cependant, il est important de noter que le masquage du SSID ne constitue pas une mesure de sécurité à lui seul et doit être utilisé en combinaison avec d’autres mesures de sécurité, telles que le chiffrement des données et les protocoles d’authentification.

Le masquage du SSID peut être configuré via l’interface d’administration du routeur ou de l’access point. Les administrateurs réseau peuvent activer l’option de masquage du SSID et configurer les périphériques autorisés à se connecter au réseau sans fil en utilisant le SSID masqué.

Les menaces émergentes dans un monde connecté

La cybersécurité doit également faire face à des menaces émergentes. Voici quelques-unes des menaces les plus préoccupantes :

L'internet des objets (IoT)

L’expansion de l’internet des objets soulève des préoccupations en matière de cybersécurité. Les appareils connectés, tels que les caméras de surveillance ou les assistants vocaux, peuvent devenir des cibles potentielles pour les cyberattaques. Il est donc important de sécuriser ces appareils en utilisant des mots de passe forts et en appliquant les mises à jour de sécurité.

Les attaques par hameçonnage (phishing)

Les attaques par hameçonnage sont devenues de plus en plus sophistiquées. L’hameçonnage est une pratique frauduleuse où les attaquants se font passer pour des entités légitimes, telles que des institutions financières, des entreprises ou des organismes gouvernementaux.

Ils envoient des e-mails, des messages texte ou utilisent des sites web contrefaits pour inciter les utilisateurs à divulguer leurs informations confidentielles. Ces escroqueries peuvent prendre différentes formes, telles que des demandes de mise à jour de mot de passe, des notifications de paiement en attente ou des offres trop alléchantes pour être vraies.

Les cybercriminels utilisent des techniques de manipulation psychologique pour tromper les utilisateurs et les inciter à divulguer leurs informations personnelles. Soyez vigilant et ne fournissez jamais d’informations confidentielles par courrier électronique ou sur des sites web douteux.

Les logiciels malveillants

Les logiciels malveillants, tels que les virus, les vers et les chevaux de Troie, représentent une menace constante. Il est essentiel de comprendre les conséquences des logiciels malveillants et de prendre des mesures pour protéger vos appareils.

Les bonnes pratiques de sécurité incluent l’utilisation de logiciels antivirus et antimalwares fiables, la mise à jour régulière des systèmes d’exploitation et des applications, l’évitement des téléchargements et des clics sur des liens suspects, ainsi que la prudence lors de l’ouverture de pièces jointes dans les e-mails.

Il est également important de sensibiliser les utilisateurs aux risques liés aux logiciels malveillants et de mettre en place des politiques de sécurité solides. Veillez à maintenir vos systèmes et vos logiciels à jour, et utilisez un logiciel antivirus fiable pour détecter et supprimer les logiciels malveillants.

Les bonnes pratiques pour renforcer la cybersécurité

En plus des mesures de sécurité essentielles, voici quelques bonnes pratiques pour renforcer la cybersécurité :

Utilisation d'une authentification à deux facteurs

L’authentification à deux facteurs ajoute une couche de sécurité supplémentaire en demandant une preuve supplémentaire d’identité, telle qu’un code envoyé sur votre téléphone mobile, lors de la connexion à un compte en ligne. Activez cette fonctionnalité chaque fois qu’elle est disponible pour une protection renforcée.

Bien que l’authentification à deux facteurs soit hautement efficace, certaines méthodes sont plus sûres que d’autres. Par exemple, l’authentification par SMS peut présenter certains risques. Il est recommandé d’utiliser des applications d’authentification telles que Google Authenticator ou Microsoft Authenticator, qui génèrent des codes uniques sans dépendre de la messagerie texte.

Éviter les téléchargements et les liens suspects

Évitez de télécharger des fichiers ou de cliquer sur des liens provenant de sources non fiables. Ces fichiers peuvent contenir des logiciels malveillants qui compromettent la sécurité de votre système.

Utilisation d'un pare-feu

Installez un pare-feu sur votre réseau pour surveiller et filtrer le trafic entrant et sortant. Cela aide à bloquer les activités suspectes et à prévenir les attaques potentielles. Un pare-feu est un système de sécurité qui agit comme une barrière entre votre réseau et l’Internet. Il filtre le trafic entrant et sortant en fonction d’un ensemble de règles prédéfinies, définies par l’utilisateur.

L’objectif principal d’un pare-feu est de prévenir les communications réseau indésirables et d’empêcher les intrusions. Il peut également protéger vos informations personnelles en empêchant les sites web d’accéder à certaines données sensibles, telles que les mots de passe et les informations de carte de crédit.

La cybersécurité et les entreprises

La cybersécurité revêt une importance cruciale pour les entreprises. Les conséquences d’une cyberattaque peuvent être dévastatrices, allant de la perte de données client à l’atteinte à la réputation de l’entreprise. Voici quelques points clés à considérer pour renforcer la cybersécurité des entreprises :

L'importance de la cybersécurité pour les entreprises

La cybersécurité est essentielle pour protéger les actifs numériques des entreprises, tels que les informations financières, les secrets commerciaux et les données client. Elle aide à prévenir les pertes financières, les litiges juridiques et les dommages à la réputation.

Les stratégies de cybersécurité pour les entreprises

Les entreprises doivent élaborer des stratégies de cybersécurité complètes. Cela comprend la mise en œuvre de politiques de sécurité, la sensibilisation des employés à la sécurité en ligne, la réalisation d’audits de sécurité réguliers et la collaboration avec des experts en cybersécurité. De plus, la segmentation du réseau et l’authentification à plusieurs facteurs renforcent la sécurité des systèmes informatiques.

Les réglementations et les normes de cybersécurité, telles que celles établies par l’Union européenne, doivent être prises en compte pour assurer la conformité et renforcer la sécurité.

FAQ (Foire aux questions)

Q1. Qu’est-ce que la cybersécurité?

La cybersécurité fait référence à l’ensemble des mesures et des pratiques visant à protéger les systèmes informatiques et les réseaux contre les cyberattaques.

Q2. Quels sont les types courants de cyberattaques?

Les types courants de cyberattaques comprennent le phishing, les logiciels malveillants, les attaques par déni de service et les ransomwares.

Q3. Comment puis-je renforcer la cybersécurité de mon entreprise?

Pour renforcer la cybersécurité de votre entreprise, vous pouvez mettre en place des politiques de sécurité, sensibiliser vos employés à la sécurité en ligne, effectuer des audits de sécurité réguliers et collaborer avec des experts en cybersécurité.

Q4. Pourquoi la protection des données personnelles est-elle importante?

La protection des données personnelles est importante car elles peuvent contenir des informations sensibles qui peuvent être utilisées à des fins malveillantes, telles que le vol d’identité ou la fraude financière.

Q5. Quelles sont les menaces émergentes dans le domaine de la cybersécurité?

Les menaces émergentes dans le domaine de la cybersécurité incluent l’internet des objets (IoT), les attaques par hameçonnage et les logiciels malveillants de plus en plus sophistiqués.

Looks de Series et Films

Conclusion

Dans un monde connecté, la cybersécurité est d’une importance capitale. Les cyberattaques sont devenues de plus en plus fréquentes et sophistiquées, mettant en danger nos données et notre sécurité. En adoptant des mesures de sécurité appropriées, en restant vigilants et en appliquant de bonnes pratiques en ligne, nous pouvons renforcer notre protection contre les menaces en ligne. La cybersécurité est une responsabilité collective, et il est essentiel que les individus, les entreprises et les gouvernements travaillent ensemble pour faire face à ces défis.

Merci pour la lecture de cet article

Voilà qui conclut cet article sur la cybersécurité dans un monde connecté. Si vous avez des questions ou des recommandations, n’hésitez pas à utiliser l’espace commentaire juste en dessous. Pour ne rater aucun article, abonnez-vous au site en utilisant l’espace d’abonnement ci-dessous. Quant à moi, je vous dis à bientôt pour de nouveaux articles sur ChrisTec.

Les 8 derniers articles publiés sur le site

Les 3 derniers articles liés

Test complet Hohem iSteady M7 : le meilleur gimbal pour smartphone en 2025 ?

Le marché des stabilisateurs pour smartphones a beaucoup évolué ces dernières années. Face à la montée en puissance des caméras compactes, les gimbals pour smartphone doivent redoubler d’innovation pour séduire les créateurs de contenu. C’est dans ce contexte que Hohem propose le iSteady M7, un stabilisateur haut de gamme qui promet de révolutionner la manière dont on filme avec un smartphone.

Test du SwitchBot Lock Ultra et du SwitchBot Keypad Vision

Switchbot vient de lancer ses nouveaux produits autour de la sécurité et c’est ce que nous allons voir dans cet article. Le SwitchBot Lock Ultra et le SwitchBot Keypad Vision s’imposent comme une référence incontestable dans le secteur des serrures connectées.

Test complet du Hub USB-C Wavlink (12-en-1) WL-UMD306

Cela ne vous aura pas échappé, les configurations multi-écrans et la productivité mobile sont devenus la norme, disposer d’un hub USB-C polyvalent et performant est devenu indispensable. C’est dans ce contexte que j’ai découvert et testé le hub Wavlink WL-UMD306, une station d’accueil USB-C 12-en-1 qui promet de transformer radicalement votre manière de connecter vos appareils et d’interagir avec votre environnement numérique.

RSS - Articles

RSS - Articles

Commentaires récents