Écrit par Chris

14 avril 2021

blog | brute force | Credential stuffing | cyberattaque | Geek | informatique | mot de passe | password | sécurité

[wd_asp id=5]

À consulter en cas de problème d'affichage ou de mauvais fonctionnement du site.

Si vous rencontrez un problème sur le site ( problème d’affichage, boutons des réseaux sociaux qui ne s’affiches pas, la zone des commentaires ne s’affiche pas ou d’autres problèmes) c’est peut-être à cause d’une extension de votre navigateur. Certaines extensions peuvent provoquer ce genre de problème, en particulier les bloqueurs de pub.

![]()

Si vous rencontrez les problèmes cités ci-dessus ou d’autres problèmes, veuillez mettre le site en liste blanche dans les bloqueurs de pub que vous utilisez et vérifié que vous n’utilisez pas d’autres applications susceptibles de bloquer certaines fonctionnalités du site.

Le Credential stuffing

Après l’attaque brute force, voici la nouvelle cyber-attaque à la mode. Grâce au credential stuffing, un hackeur qui connaît l’un de vos logins ou vos mots de passe peut se connecter partout ! Le credential stuffing est une cyberattaque dans laquelle les identifiants obtenus suite à une violation de données sur un service sont utilisés pour tenter d’établir des connexions à un autre service sans rapport avec le premier. À partir de 2019, le credential stuffing a augmenté grâce à des listes massives de cotes falsifiées qui sont échangées et vendues sur le marché noir. La prolifération de ces listes, combinée aux progrès des outils de credential stuffing qui utilisent des bots pour contourner les protections de connexion traditionnelles a fait du credential stuffing un vecteur d’attaque populaire.

Credential Stuffing vs Brute Force Attacks

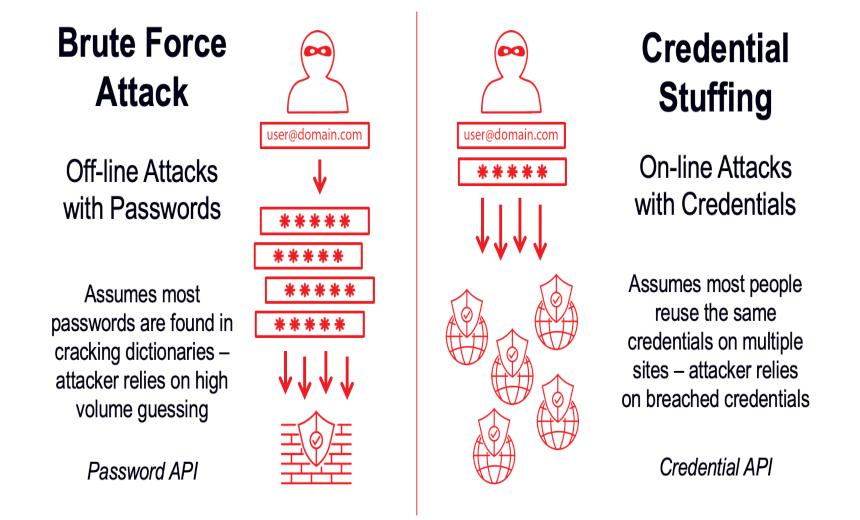

Le credential stuffing, ou en français le bourrage d’identifiant est un type de cyberattaque de plus en plus généralisé ces dernières années. Vous connaissez déjà peut-être l’attaque brute force. Un programme essaie de se connecter à vos comptes en testant toutes les combinaisons possibles et imaginables d’identifiants et mots de passe. Mais pourquoi perdre du temps à deviner ce qui est déjà disponible sur le Dark Web ?

Le credential stuffing est similaire à une attaque par force brute, mais il existe plusieurs différences importantes:

- Les attaques par force brute tentent de deviner les informations d’identification sans contexte, en utilisant des chaînes aléatoires, des modèles de mots de passe couramment utilisés ou des dictionnaires d’expressions courantes

- Les attaques par force brute réussissent si les utilisateurs choisissent des mots de passe simples et devinables

- Les attaques par force brute manquent de contexte et de données sur les violations précédentes, et leur taux de réussite de connexion est donc beaucoup plus faible

Concrètement, si un attaquant possède vos codes Facebook, il va essayer d’accéder à tous vos réseaux sociaux, à votre adresse email ou à n’importe quel service en ligne auquel vous êtes abonné.

S’il ne connaît que votre adresse mail ou login (le plus simple à trouver, ces bases de données sont à vendre pour une bouchée de pain y compris légalement), il lancera une attaque dictionnaire avec par exemple les 1000 mots de passe les plus utilisés dans votre pays. Simple et extrêmement rapide, même pour des débutants.

Une cyberattaque efficace

Dans une application Web moderne avec des mesures de sécurité de base en place, les attaques par force brute sont susceptibles d’échouer, tandis que les attaques par credential stuffing peuvent réussir. La raison en est que même si vous appliquez des mots de passe forts, les utilisateurs peuvent partager ce mot de passe entre les services, conduisant à un compromis.

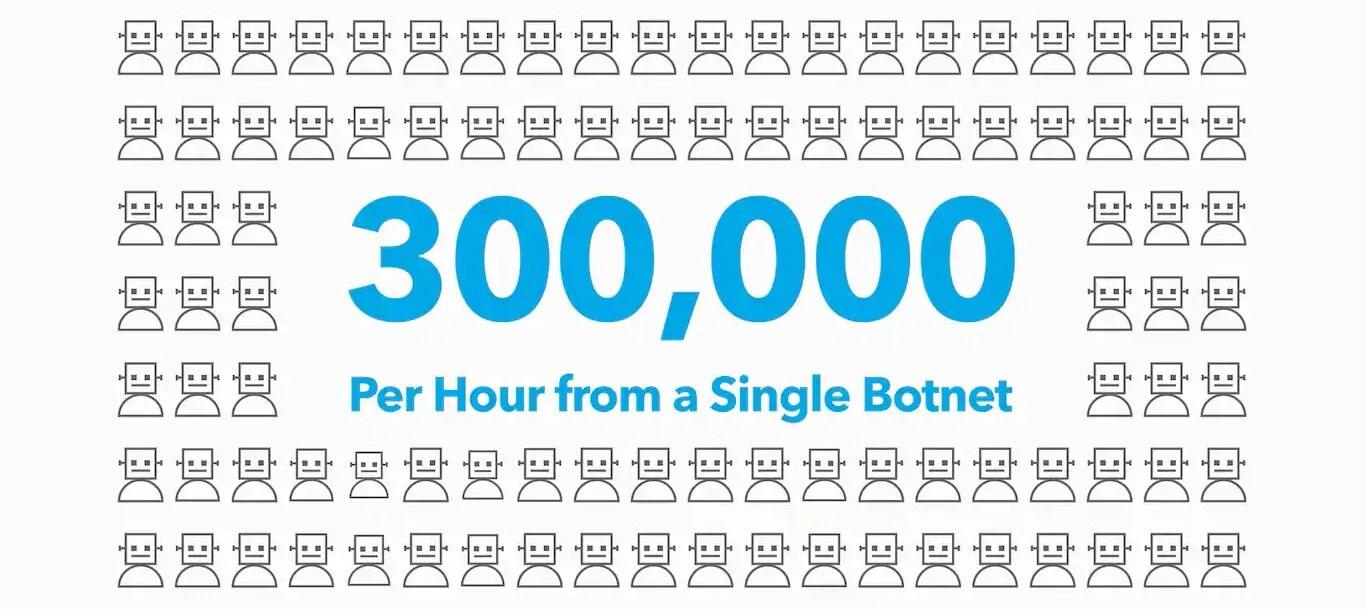

On estime qu’environ 0,1% des attaques par credential stuffing fonctionne. Ça peut paraître assez peu, mais ces hackers possèdent des millions voire des milliards d’identifiants grâce, notamment, à la collection #1. Et lorsque la tentative réussit, les attaquants peuvent récupérer des données sensibles (et rentables !) comme un numéro de carte de crédit, par exemple.

De plus, bloquer ce type d’attaque s’avère difficile. Les dispositifs de sécurité bloquent évidemment les adresses IP des utilisateurs qui essaient sans succès de se connecter un trop grand nombre de fois.

Cependant, les logiciels utilisés contournent cette sécurité en faisant croire que les tentatives de connexion proviennent d’adresses IP différentes. En fait, souvent, la seule indication qu’une attaque est en cours c’est l’augmentation des tentatives de connexion. Mais difficile d’y mettre un terme sans punir aussi les utilisateurs légitimes…

Pas besoin de cracker des identifiants : la faiblesse des mots de passe suffit pour que des débutants utilisent et piratent des comptes grâce à des logiciels utilisant des attaques massives et automatisées à partir d’informations incomplètes

Protégez-vous du credential stuffing

1) Vos mots de passe

Rassurez-vous, l’attaque n’est pas parfaite et il existe des moyens de s’en prémunir ! Le credential stuffing exploite une faille de l’utilisateur, beaucoup de gens utilisent les mêmes identifiants de connexion pour des sites différents. Surtout, prenez le temps de définir un mot de passe fort, avec un mélange de caractères, chiffres et d’au moins 8 caractères.

Il ne doit pas faire partie des 1 000 ou même des 20 000 mots de passe les plus connus (oubliez les mots, les dates et le nom de votre chat !). Et possédez-en plusieurs pour cloisonner les risques.

Utiliser un gestionnaire de mots de passe vous facilitera la vie. Il crée des mots de passe forts et uniques pour chaque compte, les chiffre et les stocke dans un coffre-fort de mots de passe sécurisé. Lorsque vous êtes prêt à vous connecter à un compte, vous n’avez besoin que du mot de passe principal, le gestionnaire de mots de passe s’occupe du reste pour vous connecter.

Changez de mot de passe lorsque le vôtre a été violé

Étant donné que de nombreux sites utilisent une adresse e-mail comme nom d’utilisateur, haveibeenpwnd.com est une bonne ressource à visiter régulièrement pour voir quand et où vos informations d’identification ont été compromises.

Si vous trouvez votre ou vos alias de messagerie sur une liste (et vous le ferez sûrement), modifiez votre mot de passe sur le compte piraté et sur les autres utilisateurs qui utilisent les mêmes informations d’identification.

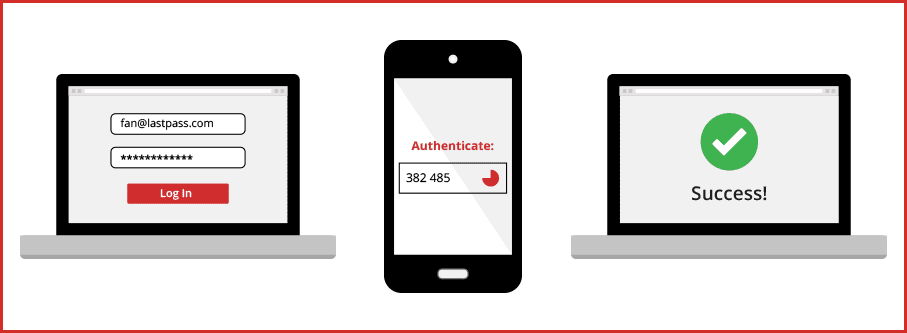

2) Passez à l’authentification multifactorielle

Une autre solution en tant que particulier, mettre en place l’authentification multifactorielle, surtout pour les services sensibles comme votre compte en banque ou votre adresse mail. Que ce soit par SMS, une appli dédiée ou une clé USB d’authentification matérielle.

Exiger des utilisateurs qu’ils s’authentifient avec quelque chose qu’ils possèdent, en plus de quelque chose qu’ils connaissent, est la meilleure défense contre le credential stuffing. Les robots attaquants ne seront pas en mesure de fournir une méthode d’authentification physique, telle qu’un téléphone mobile ou un jeton d’accès.

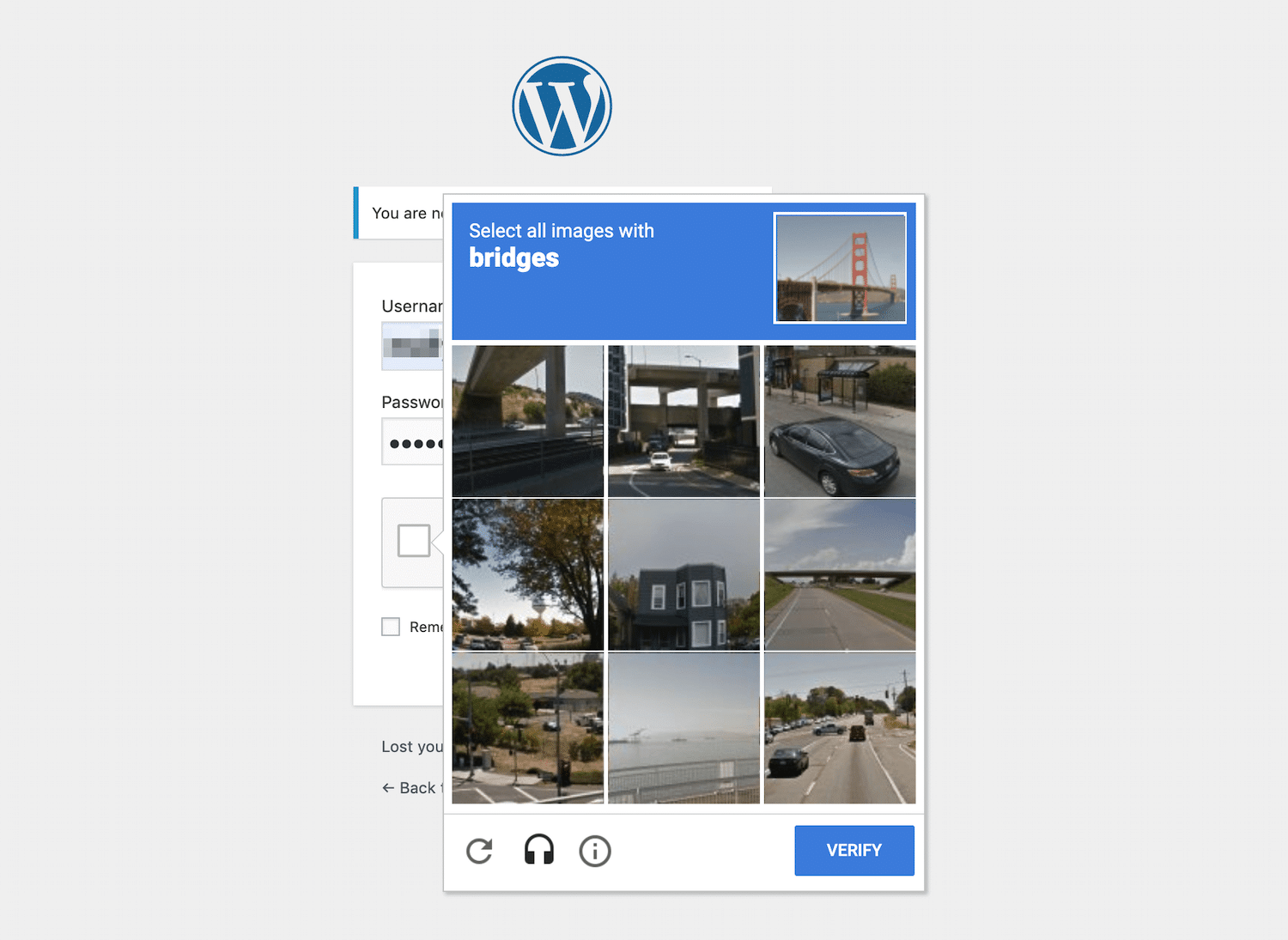

3) Utilisez un CAPTCHA

Les services en ligne ou intranet d’entreprises, eux, essaient de mettre en place des pratiques « anti-bot ». Les CAPTCHA, même s’ils ne sont pas infaillibles, ils aident souvent à distinguer l’homme du robot pour protéger leurs utilisateurs. Les CAPTCHA obligent les utilisateurs à effectuer une action pour prouver qu’ils sont humains, et peuvent réduire l’efficacité du credential stuffing.

Cependant, les pirates peuvent facilement contourner les CAPTCHA en utilisant des navigateurs sans tête. Comme MFA, les CAPTCHA peuvent être combinés avec d’autres méthodes et appliqués uniquement dans des scénarios spécifiques.

Bloquer les navigateurs sans tête

Les navigateurs sans tête tels que PhantomJS peuvent être facilement identifiés par les appels JavaScript qu’ils utilisent. Bloquez l’accès aux navigateurs sans tête parce qu’ils ne sont pas des utilisateurs légitimes et indiquent presque certainement un comportement suspect.

4) Supprimez les comptes inutilisés et inutiles.

La recherche d’anciens comptes que vous avez oubliés peut demander un peu de travail, mais cela en vaut la peine pour réduire le risque que des attaquants utilisent vos anciennes informations d’identification éventuellement identiques sur vos comptes actuels.

Brèches célèbres

Début 2019, Dunkin Donuts a annoncé avoir été victime d’une attaque de prise de contrôle de compte touchant 1200 de ses 10 millions de clients. Les cybercriminels ont utilisé les informations d’identification des violations de données précédentes pour accéder aux comptes de récompenses DD Perks, qui contenaient les noms des membres, les adresses e-mail, un numéro de compte DD Perks à 16 chiffres et un code QR DD Perks. L’objectif des pirates dans cette attaque était de vendre l’accès aux comptes compromis et les points de récompense stockés à l’intérieur.

En 2016, Uber a été victime d’une attaque au credential stuffing et a essayé de le cacher… Des pirates ont hacké les comptes utilisateurs d’employés d’Uber grâce au credential stuffing. Et à partir de là, ils ont eu accès et ont récupéré les données personnelles de dizaines de millions de chauffeurs et d’utilisateurs. Ils ont demandé à Uber une rançon de 100 000 dollars (environ 82 000 euros) pour supprimer les données.

Et Uber a payé, mais difficile de savoir si les attaquants ont tenu parole. Cependant, la marque a « oublié » de prévenir les utilisateurs touchés par l’attaque. Deux ans plus tard, l’incident a été rendu public.

Uber est alors condamné par l’Information Commissioner’s Office au Royaume-Uni, l’équivalent de la CNIL (Commission nationale de l’informatique et des libertés) en France, à payer 385 000 £ (environ 433 000 euros). En cause leur silence, mais aussi une mauvaise gestion de la sécurité informatique.

Looks de Series et Films

Conclusion

Merci pour la lecture de cet article

Voilà qui conclut cet article. Si vous avez des questions ou des recommandations, n’hésitez pas à utiliser l’espace commentaire juste en dessous. Pour ne rater aucun article, abonnez-vous au site en utilisant l’espace d’abonnement ci-dessous. Quant à moi, je vous dis à bientôt pour de nouveaux articles sur ChrisTec.

Pour 49 EUR par an, les membres du Programme Amazon Prime bénéficient de :

- La livraison en 1 jour ouvré gratuite sur des millions d’articles

- L’accès au stockage sécurisé et illimité de leurs photos

- La possibilité d’emprunter gratuitement des livres grâce à la vaste Bibliothèque de prêt Kindle

Les 8 derniers articles publiés sur le site

Les 3 derniers articles liés

Comment supprimer les pubs sur Twitch – toutes les méthodes

Les publicités sur Twitch peuvent parfois être agaçantes. Heureusement, il existe plusieurs méthodes pour supprimer ces publicités indésirables et profiter d’une expérience de streaming plus fluide. Dans cet article, nous allons explorer toutes les méthodes disponibles pour supprimer les publicités sur Twitch.

Cloudflaire cache everything sur Wordpress avec Super Page Cache for Cloudflare

Dans cet article, nous allons explorer comment utiliser le plugin Super Page Cache for Cloudflare pour améliorer les performances de votre site WordPress en utilisant l’option cache everything. Cloudflare propose une fonctionnalité appelée « Cache Everything » qui met en cache toutes les ressources statiques d’un site Web.

Créer une signature email personnalisée pour Infomaniak

Bienvenue sur cet article qui sera consacré à la conception d’une signature pour vos emails Infomaniak. Il est tout à fait possible de créer une signature professionnelle pour tous vos emails depuis la plate-forme Infomaniak, mais nous allons voir comment faire une signature professionnelle avec du code HTML facilement et gratuitement.

RSS - Articles

RSS - Articles

Commentaires récents